Apple sin Airdrop funksjon har siden 2019 lekket personinformasjon, såkalt PII, som kan brukes til å identifisere brukere og det er lite du kan gjøre med det.

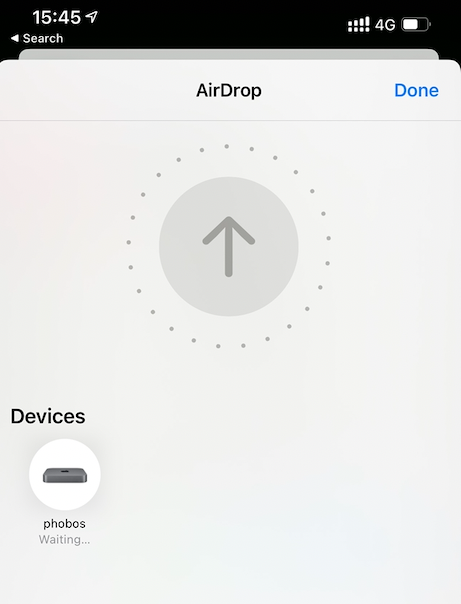

Airdrop er en funksjon som lar brukere med Apple enheter sømløst dele filer mellom andre Apple enheter sømløst og på et blunk.

Airdrop bruker Wi-Fi og BTLE (Bluetooth Low Energy) for å opprette en kobling mellom enheter som er i nærheten av hverandre så de enkelt kan sende over bilder, dokumenter og andre data fra en Apple-enhet til en annen. Funksjonen har to tilgangsnivåer hvor du enten kan sette at kun de som er dine kontakter får lov til å koble til, eller at hvem som helst kan koble til. Det siste alternativet er at den ikke tillater noen tilkoblinger i det hele tatt.

Det er altså denne funksjonen som lekker e-post og telefonnummer. For å gjøre vondt verre er det lite du kan gjøre for å forhindre dette annet enn å skru av Airdrop helt. Apple på sin side har kjent til denne feilen siden 2019, men har fortsatt til gode å erkjenne at det er en feil eller å fikse det.

Tar kun et øyeblikk

For å avgjøre om en sender skal koble til enheter i nærheten så sender Airdrop ut oppdagelsesforespørslene via Bluetooth som inneholder en delvis kryptert hash av senderes telefonnummer og e-post. Om dataene stemmer med data funnet i kontaktlisten til mottaker, eller om mottaker har tillatt tilkobling fra alle så opprettes koblingen mellom de to enhetene via Wi-Fi hvor de to enhetene vil utveksle en full SHA-25 hash av begges telefonnummer og e-post,

Hashes kan selvfølgelig ikke oversettes tilbake til klarteksten som genererte dem, men avhengig av mengden entropi eller tilfeldighet i klarteksten, er det ofte mulig å finne ut. Hackere gjør dette ved å utføre et “brute-force-angrep”, som kjører et stort antall gjetninger for å genererer den opprinnelige hashen. Jo mindre tilfeldighet det er i klarteksten, jo lettere er det å gjette seg frem til riktig svar.

Lite tilfeldighet

På grunn av hvor lite tilfeldighet det faktisk er i et telefonnummer er det lite som stopper en angriper i å sjekke de utvekslede dataene mot en ferdig database som inneholder alle mulige tallkombinasjoner for telefonnummer i verden. Når det gjelder e-poster er det selvsagt langt større grad av tilfeldighet, eller entropi, men også her er det mulig å finne frem til riktig hash ved å benytte seg av de massive databasene som finnes der ute med e-poster fra diverse datalekkasjer gjennom de siste tiårene.

To forskjellige angrepsmetoder

Forskere fra TU Darmstads SEEMOO-laboratorium utviklet to måter å utnytte sårbarhetene på. Dette ble publisert i en artikkel som ble presentert i august i fjor på USENIX Security Symposium,

Den enkleste av de to, men også den kraftigste, er at en angriper bare overvåker oppdagelsesforespørslene som andre enheter i nærheten sender. Siden avsender alltid avslører sitt eget hash-telefonnummer og e-postadresse hver gang den skanner etter tilgjengelige AirDrop-mottakere, trenger angriperen bare å vente på Mac-maskiner i nærheten for å åpne delingsmenyen eller nærliggende iOS-enheter for å åpne delingsarket. Angriperen trenger ikke ha telefonnummer, e-postadresse eller annen forkunnskap om målet.

Den andre metoden fungerer omvendt, nemlig ved at en angriper kan åpne Airdrop og se om noen enheter i nærheten svarer med sine egne hashdetaljer. Denne teknikken er ikke like kraftig som den første fordi den bare fungerer hvis angriperens telefonnummer eller e-postadresse allerede er en av mottakerens kontakter.

Tyst fra Apple i to år

Forskerene som står bak artikkelen har angivelig varslet Apple allerede tilbake i Mai 2019, og halvannet år senere skal de ha presentert Privatedrop for Apple. Privatedrop skal være en forbedret versjon av Airdrop hvor de bruker det som kalles “private set intersection”, en teknikk innen kryptografi som gjør at begge sider i en slik utveksling kan oppdage hverandre uten å avsløre sårbare hasher.

Privatedrop er tilgjengelig på Github.

– Vår prototypeimplementering av PrivateDrop på iOS / macOS viser at vår personvernvennlige tilnærming til gjensidig autentisering er effektiv nok til å bevare AirDrops eksemplariske brukeropplevelse med en godkjenningsforsinkelse godt under ett sekund,” skrev forskerne i et innlegg som oppsummerte sitt arbeid.

Apple har ennå ikke gitt noe som helst signal om at de har planer om å sikre denne funksjonen slik som PrivateDrop gjør eller bruke en annen måte å fikse lekkasjen på. Ved publisering av denne saken så har Apple-representanter ikke svar på henvendelser fra ArsTechnica om problemet.

Kilde: ArsTechnica

Annonse

Apple Airdrop lekker data som kan identifisere deg - ITavisen.no

Read More

No comments:

Post a Comment